Bybit事件時間線|本次被竊15億美元因Safe漏洞導致,疑點仍未完全解開

2 月 22 日凌晨,鏈上偵探 Zachxbt 監控到 Bybit 疑似遭遇可疑資金流出。鏈上記錄顯示,一多簽地址將價值約 15 億美元的 ETH 轉出,並透過 DEX 將 LSD 資產兌換為原生 ETH。隨後,Bybit CEO 發布聲明,表示駭客控制了一個特定的 ETH 冷錢包,涉及金額超過 50 萬枚 ETH。大約 4 小時後,Zachxbt 提交證據,確認這次攻擊由北韓駭客組織 Lazarus Group 實施。

2 月 26 日晚,Bybit 發布了此次被盜事件的中期報告,指出攻擊源自 Safe 基礎設施的漏洞。 Safe 回應表示,攻擊是透過入侵 Safe{Wallet} 開發者的設備,導致惡意交易偽裝成合法交易提交。外部安全研究人員檢查後未發現 Safe 智能合約、前端或服務原始碼有漏洞。 目前,關於此次被盜事件仍有許多疑點,BlockBeats 將繼續關注並即時更新。以下為事件時間線整理:

3 月 4 日

慢霧餘弦:Bybit 被竊近 15 億美元 ETH 資產大部分已流入比特幣網路

7p11185 7p>

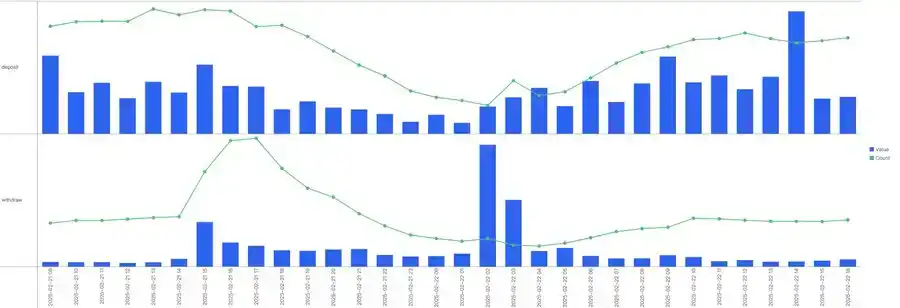

億美元的 ETH 資產,除了部分被追回之外,其他已經離開以太坊,絕大多數進入了比特幣網絡,並在比特幣上展開複雜的洗幣操作,THORChain 的節點運營商獲利不少。監測,駭客已經將從 Bybit 竊取的 49.9 萬枚 ETH (13.9 億美元)全部清洗完畢,整個過程歷時 10 天。

ETH 價格在這個過程中下跌了 23% (從 2,780 美元跌到現在的 2,130 美元)。而駭客洗錢使用的主要通道 THORChain 也因駭客洗錢獲得了 59 億美元的交易量和 550 萬美元的手續費收入。

2 月 27 日

Bybit 駭客過去 24 小時清洗 7.1 萬枚 ETH,已累計清洗 20.6 萬枚 ETH

9 時 25 分,據鏈上分析師餘燼監測,過去 24 小時,Bybit 駭客繼續洗走了 7.1 萬美元的 ETH)。從 22 號下午到現在 4 天半時間,盜取的 49.9 萬枚 ETH 已被洗走了 20.6 萬枚。平均每天 4.5 萬枚。現在黑客地址裡還剩 29.2 萬枚 (6.85 億美元)。

OKX CEO Star:此次針對 Safe UI 的攻擊對 OKX 沒有影響

6 時 05 分,OKX CEO Star 在 X 平台發文表示,「OKX 交易平台自行開發了所有的熱錢包和冷錢包管理系統。在過去的 12 年裡,我們積累了錢包安全和運營實踐。此次針對 Safe UI 的攻擊對 OKX 沒有影響。我們將繼續大力投資我們的安全基礎設施,以確保客戶資金的安全。」

FBI 確認 Bybit 被盜 15 億美元是朝鮮黑客所為,並呼籲阻止相關洗錢交易

FBI 確認 Bybit 被盜 15 億美元是朝鮮黑客所為,並表示「鼓勵 RPC 節點運營商、交易平台等私營部門實體阻止與被盜資產的關聯地址進行的洗錢交易。」

CZ:Safe的事件報告用詞模糊,多個問題仍未明確解釋

0 時 32 分,Binance 創始人 CZ 在社交媒體上發文表示,自己通常不會批評其他行業參與者,但是 Safe 發布的事件報告使用模糊的語言來掩蓋了問題。讀完後,問題多於答案,暫時想到的問題包括:

·「破壞 Safe {Wallet} 開發者機器」是什麼意思?他們是如何破解這台特定的機器的?是社會工程、病毒等嗎?

· 開發者機器如何存取「Bybit 營運的帳戶」?有些程式碼從這台開發人員機器直接部署到 prod?

· 他們是如何在多個簽名者中欺騙 Ledger 驗證步驟的?是盲簽嗎?還是簽名者沒有正確驗證?

· 14 億美元是使用 Safe 管理的最大位址嗎?他們為什麼不針對其他人呢?

· 其他「自架、多重簽名」錢包提供者和使用者可以從中學到什麼?

Hasu 為 Safe 辯駁引爭議,Wintermute 創始人稱其言論扭曲事實

0 時 00 分,Safe 投資人 Hasu 在社交媒體上發文表示,雖然本次 Bybit 時 00 分,Safe 投資人 Hasu 在社交媒體上發文表示,雖然本次 Bybit 黑客在轉移資金量大於 10 億美元時,沒有理由不在第二台離線機器上驗證訊息的完整性。如果在這裡把責任歸咎於 SAFE 而不是 Bybit,就完全吸取了錯誤的教訓。

對此,Wintermute 創辦人 wishfulcynic.eth 回應稱其言論有些混淆視聽和扭曲事實(煤氣燈效應)。

Hasu 對其係列評論反駁稱,評價 Safe 在事件中有沒有錯,是一件很難回答的事情(不是因為自己是 Safe 的投資者)。 Safe 透過中心化前端提供了一種解決方案,但絕不應完全依賴它。其認為 Safe 最大的問題是沒有和大資金客戶合作,對其進行安全教育,Safe 開發者設備遭到入侵也是問題之一,但自己從中吸取教訓才是更重要的。

2 月 26 日

Safe:開發者設備被入侵導致 Bybit 被盜,合約和前端代碼並無漏洞

23 時 16 分合法交易的惡意交易被提交。外部安全研究人員的審查並未發現 Safe 智能合約或前端和服務原始碼中存在任何漏洞。

Safe{Wallet} 前端仍可正常運行,並已採取額外的安全措施。然而,用戶在簽署交易時需要格外謹慎並保持警惕。

Bybit:本次被竊 15 億美元因 Safe 基礎設施漏洞導致

23 時,根據 Bybit 官方發布的 15 億美元被盜事件中期報告顯示(Sygnia 提供),本次被竊盜事件系造成 Safe 基礎設施出現異常,By 基礎設施出現異常。

慢霧:若 Bybit 升級 Safe 合約到 1.3.0 或更高版本並實現合適的 Guard 機制,或能避免被盜 15 億美元資產

16 時 29 分,慢霧發 1 億一筆「合法簽名」的交易悄悄流失。事後鏈上分析顯示,攻擊者透過精密的社會工程攻擊獲取了多簽權限,利用 Safe 合約的 delegatecall 功能植入惡意邏輯,最終繞過多重簽名驗證機制,將資金轉移至匿名地址。 「多重簽名」不等於「絕對安全」,即便是 Safe 多簽錢包這樣的安全機制,如果缺乏額外的防護措施,仍然存在被攻破的風險。

Bybit 使用的是 v1.1.1 (<1.3.0) 版本的 Safe 合約,這意味著他們無法使用 Guard 機制這一關鍵安全特性。如果 Bybit 升級到 1.3.0 或更高版本的 Safe 合約,並實現了合適的 Guard 機制,例如指定唯一接收資金的白名單地址,並進行嚴格的合約函數 ACL 驗證,可能就能避免這次的損失。儘管這只是假設,但它為未來的資產安全管理提供了重要思路。

Bybit 駭客過去 24 小時清洗 4.59 萬枚 ETH,已累計清洗 13.5 萬枚 ETH

9 時 35 分,根據 EmberCN 監測,Bybit 駭客在過去 124 萬枚。目前他們一共已經清洗轉出 13.5 萬枚 ETH ($3.35 億),接近被盜總額的三分之一。現在 Bybit 駭客地址裡還有 36.39 萬個 ETH ($9 億)。以目前的頻率只需要再有 8~10 天即可將全部被竊資金清洗轉出。

2 月 25 日

慢霧餘弦:Bybit 賞金設計或讓未能獲得高於 5% 抽點的實體倒戈

23 針對 10 分機組天 Bybit 被竊資金當時價值約 15 億美元。 10% 的追回賞金,5% 給成功凍結資金的實體,5% 給幫助追蹤資金的貢獻者。如果某特殊實體無法拿到高於 5% 的洗幣抽點,那麼完全可以倒戈。

Bybit 上線 Lazarus 駭客組織賞金網站,追回資金的 5% 獎勵給幫助追蹤資金的貢獻者

22 時 40 分,Bybit 執行長 Ben Zhou> 在社群媒體上發文表示,「駭客活動」的整合數據表示 透明」。>

總賞金為追回資金的 10%,若全部資金追回,賞金總額可能高達 1.4 億美元。具體分配如下:5% 給成功凍結資金的實體,5% 給幫助追蹤資金的貢獻者。

Bybit 駭客已清洗 8.95 萬枚 ETH,按此頻率將在半個月內完成洗錢

9 時 09 分,據餘燼監測,Bybit 駭客在過去 2 天的時間數.9 萬枚) 的 18%。若要依照這個頻率,駭客再有半個月就能把剩下的 41 萬枚 ETH 兌換成其它資產 (BTC/DAI 等)。現在駭客的跨鏈資產兌換主要是透過 THORChain 進行。

2 月 24 日

Bybit 駭客正使用多個 DEX 將 ETH 賣出兌換為 DAI

18 時 12 分,據信使用 D.fun (BEXL) 正在監控。駭客將 364 萬美元 ETH 發送到另一個地址,現在正在將 DAI 轉移出去。

Bybit CEO:已回歸 1:1 剛性兌付,即將上線被盜資金流向網站

16 時左右,Bybit 執行長 Ben Zhou 在社區 AMA 中表示,已拿到最新的資產審計,Bybit 執行長 Ben Zhou 在社區 AMA 中表示,已拿到最新的資產審計公司後已拿到數據全球 CEX 中排名第一。

Bybit 將上線被盜資金流向網站,並同步更新追回進度等數據,提供有效線索的用戶可獲得賞金。 Bybit 新幣公告欄全新版塊定期發布上線項目的業績表現和財報,囊括 5 大維度:核心財務數據、代幣指標、鏈上活動和網絡健康、治理和社區,以及風險披露和未來路線圖。

Bybit:ETH 儲備接近 100%,存取款已恢復正常

15 時 39 分,Bybit 發布最新公告表示,「我們的 ETH 儲備已接近大家 100%,現在並承諾將這次經歷轉化為加強生態系統的機會。透過迅速的行動和有效的協調,mETH Protocol 團隊成功追回了 15,000 枚 cmETH 代幣,價值約 4,300 萬美元。

Bybit CEO:Bybit 已完全彌補 ETH 虧空

11 時 26 分,Bybit CEO Ben Zhou 發文更新稱,「Bybit 已完全彌補 ETH 虧損,透過貸款、大戶存款和購買的方式獲得約 44.687 萬枚 ETH

10 時 35 分,根據 lookonchain 監測,自遭遇黑客攻擊以來,Bybit 已通過貸款、大戶存款和購買的方式獲得約 446,870 1.3 億美元)。 Bybit 已接近彌補損失。

eXch 否認幫助 Lazarus Group 洗錢

eXch 在 Bitcointalk 論壇的一篇帖子中表示,“平台不會為 Lazarus 洗錢,相反的意見只是一些人的觀點,他們希望去貨幣化)

eXch 承認,ByBit 駭客攻擊的一小部分資金最終進入了其平台地址,但稱此次轉帳是「一個孤立案例」。 eXch 團隊承諾將把資金收益捐給「致力於加密空間內外隱私和安全的各種開源計畫」。

安全機構:Bybit 駭客洗錢手段趨於穩定,主要利用 Thorchain 將資產轉移到 BTC

9 時 32 分,BeosinTrace 表示,今日 08:58:23 UTC+8 追蹤 By up OKX DEX 將其兌換成 DAI,兌換後的 DAI 將流入 eXch。

2 月 23 日

Bybit:已成功凍結 4289 萬美元被盜資金,感謝多方協調努力

23 時 41 分,Bybit 官方表示在一天多錢在美元內凍結資金。提供協助的機構包括 Tether、THORChain、ChangeNOW、FixedFloat、Avalanche Ecosystem、CoinEx、Bitget、Circle 等。

pump.fun 已在前端移除 Lazarus Group 相關 Meme 幣

22 時 52 分左右,pump.fun 已在前端移除與 Bybit 事件攻擊者、朝鮮黑客組織 Lazarus Group 相關的 Memeus Group。

ZachXBT:某實體透過在 pump.fun 發行和交易 meme 幣為 Bybit 事件駭客洗錢

21 時 05 分,鏈上偵探 ZachXBT 於個人頻道在個人頻道中被發錢而披露,發現交易者在交易和整合時由個人頻道發行。

2 月 22 日,攻擊者透過地址「0x363908...d7d1」收到 Bybit 駭客事件中的 108 萬美元資金,後將 USDC 跨鏈轉移至 Solana 鏈。再將 Solana 鏈上的全部 USDC 跨鏈至 BSC 鏈的兩個位址。兩個 BSC 位址透過程式化操作將 USDC 分散至 30 餘個位址後最終匯總。之後將 10.6 萬 USDC 拆分至 10 個 BSC 位址後,跨鏈回 10 個 Solana 位址。洗錢者將所獲 SOL 兌換為 meme 幣。

15 小時前,鏈上偵探 ZachXBT 將 920 餘個接收 Bybit 黑客資金的地址公開,並發現某洗錢者曾透過 pump.fun 平台為朝鮮黑客組織 Lazarus Group 發行 meme 幣。出於安全考量,暫不公開具體錢包位址,並已要求多個分析工具下架相關介面。

Bybit 已在黑客攻擊後 48 小時籌集 254,830 枚 ETH,約 6.93 億美元

22 時 04 分,據 Spotonchain 發布了最新數據更新,By

22 時 04 分,據 Spotonchain 發布了最新數據更新,By8 3800000007 3800000 億美元) ,包括:

132,178 枚 ETH (3.67 億美元),可能透過與 Galaxy Digital、FalconX 和 Wintermute 的 OTC 交易獲得;122,652 枚 ETH (3.26 億美元),來自 Bitget、MEXC、Binance 和其他

同時,駭客已透過 Chainflip、THORChain、LiFi、DLN 和 eXch 將 40,944 枚 ETH (1.15 億美元) 跨鏈兌換為 BTC 及其他資產。目前駭客仍持有 458,451 枚 ETH (12.9 億美元)——約佔被盜的 499,395 枚 ETH (14 億美元) 的 91.7%。

Bybit:有詐欺者冒充 Bybit 員工,請社群保持警覺

20 時 53 分,Bybit 官方發文表示,有騙子正在假裝 Bybit 員工,請用戶保持警惕,始終核實官方來源並報告任何可疑情況。 Bybit 不會要求個人資料、存款或密碼。

Bybit 駭客已將 3.79 萬枚 ETH 跨鏈兌換,仍剩餘 461,491 枚 ETH

20 時 22 分,據 EmberCN 監測,Bybit 平台已使用大量使用黑客、Li .79 萬枚 ETH (1.06 億美元) 跨鏈兌換成其它資產 (BTC 等),昨日至今其清洗資金已花費 30 小時。

Bybit 駭客地址目前剩餘 461,491 枚 ETH (12.9 億美元),其從 Bybit 盜取的 ETH 總數是 499,395 枚 (14 億美元)。

Bybit:存款和提款已完全恢復到正常水平

16 時 55 分,Bybit 官方發文表示,Bybit 上的存款和提款已完全恢復到正常水平,通過鏈上數據已證實這一情況。

Bybit CEO 回應 eXch 拒絕其攔截請求:「希望 eXch 重新考慮,這不僅是幫助 Bybit」

12 時 32 分,Bybit CEO Ben Zhou 於 X 平台表示,「此時此刻,其實與 Bybit 或任何實體無關,而是我們作為一個行業對待黑客的一般態度,真心希望 eXch 能夠重新考慮並幫助我們阻止資金從他們那裡流出。我們也得到了 Interpool 和國際監管機構的幫助,幫助阻止這些資金不僅僅是在幫助 Bybit。」

餘弦:洗幣平台 eXch 已幫助黑客將 ETH 換成 BTC、XMR,建議 CEX 針對其提升風控等級

11 時 27 分,慢霧餘弦表示,鑑於已經有比較大量的 ETH 通過 eXch洗出去,換成 BTC XMR 等,所有平台針對出自 eXch 的資金都應該提升風控等級。

以太坊核心開發者:回滾幾乎不可能實現,或導致難以修復的連鎖反應

2 月 23 日,針對 2 月 21 日 Bybit 交易所遭受駭客攻擊並損失 15 億美元Beiko 強調,與 2016 年 TheDAO 駭客事件不同,這次攻擊並未違反以太坊協議規則,回滾將導致廣泛且難以修復的連鎖反應,甚至可能帶來比駭客損失更大的破壞性後果。此外,回滾將撤銷所有已結算的鏈上交易,而無法逆轉鏈下交易。

其他業界人士也表達了類似觀點。以太坊教育者 Anthony Sassano 指出,目前以太坊生態系統的複雜性使得簡單回滾基礎設施變得不可行。 Yuga Labs 區塊鏈副總裁更警告稱,回滾的成本可能遠超過 15 億美元。

Bybit CEO 回應是否支持以太坊回滾至被盜前:應由社區投票決定

針對是否支持以太坊回滾至被盜前,Bybit CEO Ben Zhou 於先前的 Space 中表示:“我不確定這是否是一個人的決定。 s one man's decision. Based on the spirit of blockchain, maybe it should be a voting process to see what the communities want, but I am not sure.)

2 月 2212126427 啟動獎勵計劃資金的 10%

23 時 32 分,根據官方公告,Bybit正式啟動「賞金追回計畫」,面向全球網路安全和加密分析領域的精英發出號召,共同追查加密史上最大規模盜竊案的肇事者。

成功追回資金的貢獻者將獲得 10% 的獎勵,賞金總額基於事件發生時價值超過 14 億美元的被盜 ETH 的可驗證追回金額計算。若全部資金追回,賞金總額可能高達 1.4 億美元。

Bybit CEO Ben Zhou 表示,事件發生後 24 小時內已獲得業內頂尖人士和組織的大力支持,希望透過「賞金追回計劃」正式獎勵那些為我們提供專業知識、經驗和支持的社區成員,我們不會止步於此。有意參與者可透過 bounty_program@bybit.com 聯繫平台。

Bybit CEO:同意 CZ 觀點,若內部系統被攻破會立即暫停所有提現

21 時 17 分,Bybit CEO Ben Zhou 發文表示,“我同意 CZ 的某個觀點,如果這次內部滲透,我們將被提現時問題的根本原因。

在昨晚的危機中,Binance 和 CZ 以及許多合作夥伴和行業領袖都主動提供了幫助,我們對此深表感激,並為收到的支持感到無比溫暖。這次事件對 Bybit 來說是一個巨大的打擊,但整個行業都展現了團結的力量。我相信,從現在開始,一切只會朝著更好的方向發展。 」

CZ:建議 ByBit 暫停提現初衷是基於自身經驗和觀察,原則始終站在更安全的一側

20 時 19 分,CZ 發文稱,「最近幾起事件(駭客能夠解決方案」包括多簽、Phemex)顯示出大量資產:「最近幾起事件」包括「新資產」)。在 ByBit 最新的案例中,駭客能夠讓前端使用者介面顯示一筆合法交易,而實際簽署的卻是另一筆交易。雖然我對其他案件不太熟悉,但根據有限的資訊來看,它們似乎具有相似的特徵。

有些人質疑我建議在發生安全事件時立即暫停所有提現(我在登機的擺渡車上發了這條推文)。我的初衷是基於自身經驗和觀察,分享一種實用的因應方式。當然,這並沒有絕對的對錯。我的原則始終是站在更安全的一邊。發生安全事件後,應立即暫停所有操作,確保完全了解攻擊手法,並找出駭客如何滲透系統、哪些設備受到影響,三重檢查安全性後再恢復運作。

當然,暫停提現可能會引發更大的恐慌。 2019 年,我們在遭遇 4,000 萬美元駭客攻擊後暫停提現長達一週。但當我們恢復提現(以及存款)時,存款量實際上高於提現量。我並不是說這種方法比較好,每種情況都不同,需要判斷。我發推文的目的是分享可能有效的方法,並及時表達支持。

我相信 Ben 在掌握的資訊基礎上,做出了最佳決策。 Ben 在這次危機中保持了透明的溝通和冷靜的態度,與 WazirX、FTX 等不夠透明的 CEO 形成了鮮明對比。需要強調的是,這些案件的性質各不相同。 FTX 是詐欺事件,而 WazirX 事件仍在訴訟中,我不便發表評論。 」

Bybit CEO:Bitget 是首個伸出援手的 CEX,無任何利息要求

在晚間 19 時舉辦的 Space 中,Bybit CEO 表示,Bitget 是首個伸出援手的 CEX,無利息要求。此外 MEXC 和派網也都給予了幫助。

Bitget CEO Gracy 在 Space 中表示,主動與 Bybit CEO BEN 交流並主動提供幫助,提供的短期流動性沒有要求任何抵押、沒有利率、也沒有需要任何承諾,Bybit 不再需要的時候轉回即可,目前了解到的情況是 Bybit 流動性已經完善,不需要更多的支持。

mETH Protocol:cmETH 提現已恢復,用戶資金未受影響

17 時 54 分,流動性質押/再質押協議 mETH Protocol 發文宣布 cmETH 提現時已得到的安全報告

先前 mETH Protocol 在了解 Bybit 最近發生涉及某些 mETH 和 cmETH 交易安全事件後宣布暫停 cmETH 提現,但存款和質押服務照常進行。

已有 5 家機構/個人向 Bybit 進行 12 萬枚 ETH 的借款支援

17 時 50 分,據 EmberCN 監測,目前已有 5 家經紀公司/個人向借款 2012 萬枚支援機構的 12 萬美元支援機構。具體為:

· Bitget:40,000 ETH ($105.96M);

· 從 Binance 提款的機構/鯨魚:11,800 ETH ($31.02M);

· MEXC:12, Bin67 或另一個。提款的機構/鯨魚:36,000 ETH ($96.54M);

· 0x327...45b 地址:20,000 ETH ($53.7M)。

Chainflip:正加強 ETH 代理級別的篩選機制,以拒絕可疑存款

16 時 52 分,跨鏈橋 Chainflip 更新後將被盜資金中心化的,擁有 150 個節點,我們無法完全關閉整個系統。

作為更長期的解決方案,我們正在加強 ETH 代理層級的篩選機制,以透過 broker-api 拒絕可疑存款。目前,該機制已適用於 BTC,我們只需完成 ETH 的實作。 」

Chainflip 回應 Bybit CEO:作為去中心化協議無法完全阻止、凍結或重定向任何資金

16 時 33 分,跨鏈橋 Chainflip 回應 Bybit CEO 的凍結請求稱,「我們已經盡力處理當前情況,但作為一個去中心化協議,我們無法完全阻止、凍結或重定向任何資金。不過,目前我們已關閉了一些前端服務,以阻止資金流動。」

ZachXBT:Bybit 黑客開始將資金與 Phemex 案資金歸集在一起

16 時 09 分,鏈上偵探 ZachXBT 在社交媒體上發文表示,Lazarus Group 剛剛將 Bybit 黑客攻擊案的一部分資金,與 Phemex 黑客攻擊案的資金直接在鏈上進行了歸集,將這兩起事件的初始盜竊地址的資金混合在一起。

ZachXBT:監測到 Bybit 駭客正轉移資產並透過混幣器洗錢

鏈上偵探 ZachXBT 在官方頻道發文表示,其監測到 Lazarus Group 將 5000 枚 ETHC入比特幣網路。

Bybit CEO:監控到駭客試圖透過 Chainflip 轉移資產,很快就會推出針對跨鏈橋的賞金計畫

15 時 21 分,Bybit CEO Ben Zhou 在社群媒體上發文希望跨鏈橋計畫幫助 Bybit 阻止並防止進一步將資產轉移到其他鏈。 Bybit 很快就會向任何幫助其阻止或追蹤導致資金追回的資金的人發布賞金計畫。

Bybit 過去 12 小時資金流入超 40 億美元,已覆蓋全部被盜資金缺口

據 SoSoValue 統計以及鏈上安全團隊 TenArmor 的最新監測數據顯示,Bybit 交易平台在過去 1380 億美元5 億美元的 USDT、1.73 億美元的 USDC 和 5.25 億美元的 CUSD。

根據比較資金流入數據,此資金流入已完全涵蓋昨日因駭客攻擊所導致的資金缺口。同時,Bybit 交易平台的各項服務,包括提領功能,都已恢復正常。

慢霧餘弦:在攻擊原因不明的情況下,CZ 提議的暫停提幣也是正確的

14 時 29 分,慢霧創始人餘弦在社交媒體上發文表示,從安全角度來看,在原因中,緊急情況下,緊急對錢包的建議是緊急錢包。 Bybit 這次被竊回應速度極快,定位問題也是極快。慢霧以及一些安全團隊當時第一時間介入溝通交流,快速將問題確定並推測駭客畫像。 Bybit 一切準備妥當再及時開通提幣沒有問題。

餘弦解釋稱,其認為 CZ 先前的建議和 Bybit 最終解決的都沒問題,目前很多業內人士在內耗這個爭議,卻忘記了共同敵人應該是朝鮮黑客。

Du Jun:將轉移 1 萬枚 ETH 至 Bybit,1 個月內不會提幣

12 時 32 分,ABCDE 聯創 Du Jun 在社交媒體上發文表示,其個人 ETH 1 萬個。

WSJ:CertiK 確認 Bybit 事件為加密史上最大盜竊案

《華爾街日報》援引 Web3.0 安全機構 CertiK 的觀點稱,此次 Bybit 事件是加密金額最大的單次盜竊事件,這一數額最大的單次盜竊事件,這一造成 14 億美元。

事件發生後,Bybit 公告表示已向相關當局報告案件,其 CEO Ben Zhou 稱 Bybit 所有功能和產品仍正常運行,交易所具備償付能力,將全額承擔客戶損失。截至目前,Bybit 所有提款需求已處理完畢,且提款系統已恢復正常速度。

慢霧餘弦:Safe 前端被篡改偽造達到欺騙效果,朝鮮黑客已多次進行類似操作

11 時 40 分,慢霧創始人餘弦在社交媒體上發文表示,Safe 合約沒有問題,問題在於非偽造部分達到,欺騙效果。這個不是個案,北韓駭客去年透過該手法成功過幾次,例如 WazirX 事件(被盜 2.3 億美元,Safe 多簽)、Radiant Capital 事件(被盜 5,000 萬美元,Safe 多簽)、DMM(被盜 3.05 億美元,Gonco 多簽)。這種攻擊手法工程化成熟。其他家也需要多注意,多簽可能不只 Safe 存在這類攻擊點。

Bybit 駭客 ETH 持有量超過富達、Vitalik,成為全球第 14 大持有者

Coinbase 主管 Conor Grogan 在社群媒體上發文表示,Bybit 駭客(來自北韓供應量)已成為全球第 14 大持股量約 4%。這一數量已超過富達(Fidelity)投資公司、以太坊聯合創始人 Vitalik Buterin 的 ETH 持有量,且是以太坊基金會 ETH 持有量的 2 倍以上。

Bybit CEO:提款系統現已完全恢復正常,將發布完整事件報告

10 時 51 分,Bybit CEO Ben Zhou 發文表示,距離歷史上最嚴重的黑客攻擊過後 12 小時。所有提款均已處理。 Bybit 提款系統現已完全恢復正常,用戶可以提取任何金額,並且不會有任何延遲。感謝用戶的耐心等待,Bybit 對這種情況的發生感到抱歉。 Bybit 將在未來幾天內發布完整的活動報告和安全措施。

Bybit 駭客的 1.5 萬枚 cmETH 解質押申請被拒,或能成功攔截

9 時 15 分,據鏈上資料分析師餘燼監測,1 小時前,Bybit 駭客的 1.5 萬枚 ETp此後,駭客在 DODO 上進行了 cmETH 的交易授權,但並沒有進一步的交易,可能是因為 cmETH 的流動性池子非常淺導致。

這 1.5 萬枚 cmETH 應該是可以被攔截住了。除了這 1.5 萬枚 cmETH,Bybit 的被盜 ETH 數量是 49.9 萬枚 (約合 13.7 億美元),被駭客分散存放在 51 個地址中。

Safe:全面排查後仍未發現安全漏洞,沒有其他 Safe 地址受到影響

9 時 08 分,Safe 在社交媒體上針對“ByBit 顯示了看似正確的交易信息,然而在惡意文件上執行了一個具有有效簽名庫:

Safe 程式碼庫進行了徹底檢查,未發現洩漏或修改的證據。

· 未發現惡意依賴項:沒有跡象表明 Safe 程式碼庫中的惡意依賴項會影響交易流(即供應鏈攻擊)

· 在日誌中未檢測到對基礎設施的未經授權的訪問

· 在日誌中未檢測到對基礎設施的未經授權的訪問

<

·

Bybit CEO:已處理 99.99% 的提款請求

8 時 52 分,Bybit CEO Ben Zhou 在社交媒體上發文表示,自黑客攻擊事件以來(10 小時前),Bybit CEO Ben Zhou 在社交媒體上發文表示,自黑客攻擊事件以來(10 小時前),Bybit CEO Ben Zhou 在社交媒體上發文表示,自黑客攻擊事件以來(10 小時前),Bybit CEO Ben Zhou 在社交媒體上發文表示,總共有提款整體 99.994% 的提款已完成。整個團隊整夜保持清醒,處理和回答了客戶的問題和疑慮。

Bitget 於 5 小時前轉移 4 萬枚 ETH 借款至 Bybit 以緩解提現壓力

9 時左右,據鏈上數據分析師餘燼監測,5 小時前,Bitget 向 Bybit 支援了 4 萬枚 ETH ( get 轉進了 Bybit 冷錢包位址。

7 時 27 分,Bybit CEO Ben Zhou 在社交媒體上針對“Binance 和 Bitget 累計向 Bybit 的冷錢包存入超過 50,000 枚 ETH”的新聞發布回應稱,感謝 Bitget 在伸出援手,Bybit 此刻與現場描述的官方資金無關。

Bybit:已與鏈上分析機構進行廣泛合作以限制黑客拋售 ETH

5 時 07 分,Bybit 官方在社交媒體上發文表示,其已向有關當局報告了本次被盜的情況,一旦獲得進一步的信息報告。同時,Bybit 已經與鏈上分析提供者進行了快速而廣泛的合作,以識別所有涉及的地址。這些行動將減輕和打擊不良行為者透過合法市場處置和拋售 ETH 的能力,從而縮小可用的處置管道。

北韓 Lazarus Group 被指控策劃 Bybit 駭客攻擊事件

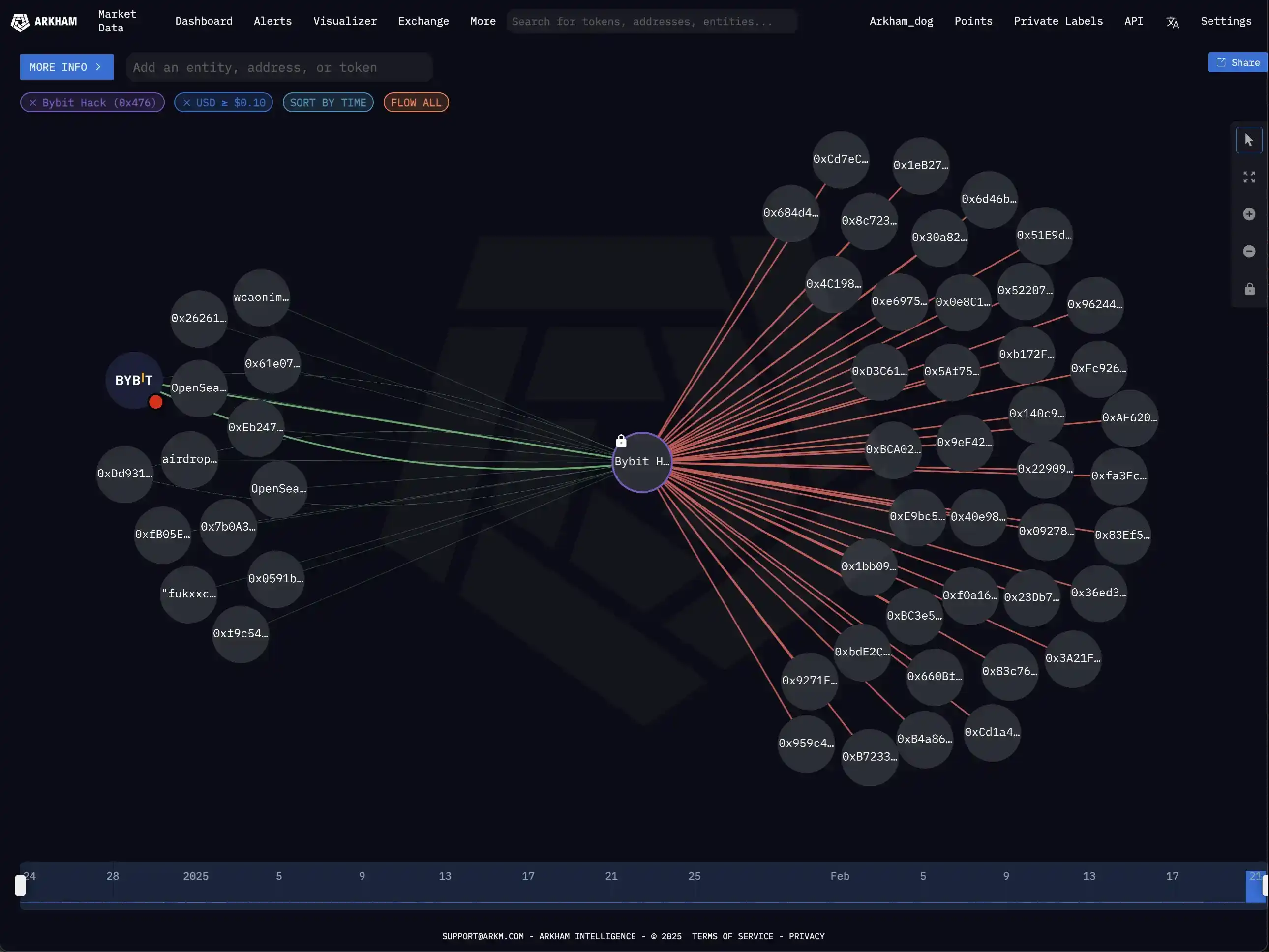

4 時 21 分,Arkham 在 X 平台發文稱,ZachXBT 在 19:09 UTC 提交對證,證明北韓 Lazarus Group 取證與公費。該報告已提交給 Bybit 團隊協助調查。

Bybit CEO:多簽轉賬時有問題但沒留意,當前擠兌高峰期已過

1 時 29 分,Bybit CEO Ben Zhou 在直播中分享稱,「多簽轉帳時其是最後一個簽名的設備使用的簽名。筆提幣交易處在等待處理狀態。 「我們已經處理了 70% 的提款,擠兌高峰已經過去,大額提款正在接受常規安全審查,接下來幾個小時我們仍在處理剩餘的提款。所有客戶的提款都將得到處理。」

Ben Zhou 還表示正考慮從合作夥伴處獲得橋接貸款以彌補被盜資金。 「不會購買以太坊,正在考慮從合作夥伴處獲得橋接貸款以彌補被盜資金,80% 已經獲得保障。」

Safe 安全團隊正與 Bybit 合作,尚未發現 Safe 前端遭入侵證據

Bybit 駭客將 49 萬枚 ETH 分散轉移至 49 個位址中,仍有 1.5 萬枚 cmETH 等待解質押

0 時 45 分,據 EmberCN 調整,ByTH 的價值 4100 萬美元,被盜數500 億美元。駭客已經將其中 49 萬個 ETH 分散轉移到了 49 個地址中 (每個地址 1 萬枚)。 「另外還有 1.5 萬枚 cmETH 正在被黑客解質押中 (有 8 小時等待期,不知道這個能否攔截下來了)。」

慢霧揭露 Bybit 駭客犯案細節

0 時 36 分,慢霧發文揭露 Bybit 駭客犯案細節:

· 惡意的實作合約在 UTC 2025-02<51EBe7f7b3cE16fe5F2b025BE2969516

· 攻擊者在 UTC 2025-02-21 14:13:35 利用三個 owner 簽署了將 Safe實現合約替換為惡意合約的交易

0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

6221423681A6d52E184D440a8eFCEbB105C7242

· 攻擊者利用惡意合約中的後門函數 sweepETH 與 sweepERC20 偷空了熱錢包。

何一、CZ、Justin Sun 先後聲援 Bybit,表示願隨時提供幫助

0 時 29 分,Binance 聯合創始人何一於社交平台回應 Bybit 被盜事件稱,“We are here when you need)”隨時待命,隨時提供幫助我們。

0 時 34 分,Binance 創始人 CZ 於社交平台回應 Bybit 被盜事件稱,「這並不是一個容易處理的情況。建議暫時暫停所有提現,作為標準的安全預防措施。如有需要,我願意提供任何幫助。事件稱,「我們一直在密切關注 Bybit 事件,並將盡最大努力協助我們的合作夥伴追蹤相關資金,提供我們能力範圍內的所有支援。」

Defillama 創辦人:Bybit 駭客事件後用戶提現淨流出金額已達 7000m 8到目前為止,在 Bybit 發生駭客事件後,用戶提現導致的淨流出金額已達到7 億美元。

Bybit 被竊原生 ETH 及各類衍生 ETH 總計 514,723 枚

根據 OnchainLens 監測,Bybit 被竊資金流出具體情況如下:

根據 OnchainLens 監測,Bybit 被竊資金流出具體情況如下:

· 15,000 枚 cmETH,價值 4413 萬美元;

· 8,000 枚 mETH,價值 2300 萬美元。

被竊的原生 ETH 及各類衍生 ETH 總計 514,723 枚。

Bybit CEO:很快就會開啟直播以回答所有問題

0 時 20 分,Bybit CEO Ben Zhou 於 X 平台發文更新稱,「我很快就會開始直播,回答所有問題!!請繼續關注。」

慢霧餘弦:Bybit 黑客攻擊手法與朝鮮黑客相似

慢霧創始人餘弦發文表示,「雖然現在沒有明確證據,但從搞 Safe 多籤的手法及目前洗幣手法,像朝鮮黑客。”

<開始分散資金到多個地址

23 時 57 分,根據 Arkham 監測,Bybit 駭客已開始分散資金到多個地址。

Bybit CEO:平台提現正常,其餘冷、熱錢包均沒有受到影響;Bybit 具備償付能力,可以承擔這筆損失

23 時 53 分,Bybit CEO Ben Zhou 發文更新稱,Bybit 的熱錢包、暖錢包和所有其他冷錢包都沒有受到影響。唯一被駭客攻擊的是 ETH 冷錢包。所有提現均正常。同時強調,「Bybit 依然具備償付能力,即使此次駭客攻擊導致的損失無法追回,所有客戶資產仍保持 1:1 支持,我們可以承擔這筆損失。」

Bybit 平台總資產為 157.27 億美元,以太坊資產達 51.8 億美元根據 Defillama 數據,Bybit 平台總資產為 157.27 億美元,其中包括:

· 62.63 億美元的比特幣;

· 51.8 億美元的以太;

· 13.RON5 億美元的 SOLs;

Bybit CEO:駭客控制了特定 ETH 冷錢包,其餘冷錢包安全且提現正常

23 時 44 分,Bybit 聯合創始人兼 CEO Ben Zhou 發文稱,“Bybit 的熱器都被簽到了錢包來進行了所有交易,顯示了正確的地址,並且 URL 來自 Safe。

請放心,所有其他冷錢包都是安全的。所有提現都是正常的。我會在更多情況出現時繼續更新。如果有團隊可以幫助我們追蹤被盜的資金,將不勝感激。 」

Bybit 一多簽地址將價值 15 億美元的 ETH 轉出,並使用 DEX 將 LSD 資產兌換為原生 ETH

幾分鐘後,加密 KOL Finish 發文稱,根據鏈上數據,Bybit 的一個多重簽名地址將價值 15 億美元的 ETH 轉移到新地址。資金到達新地址 0x47666fab8bd0ac7003bce3f5c3585383f09486e2,然後轉移到 0xa4b2fd68593b6f34e51cb9edb66e71c1b4ab449e,094e51cb9edb66e71c1b4ab449e,0xaHxa

「目前該地址正在使用 4 種不同的 DEX,如果他們只是將 LSD 換成原生 ETH,交易執行效果會很糟糕(磨損較大)。這種規模通常會透過場外交易進行,因此這很不尋常。」

Axb> Byp1<晚 23 時 27 分左右,Zachxbt 監控頻道稱,目前正在監控從 Bybit 流出的可疑資金,總額超過 14.6 億美元。

歡迎加入律動 BlockBeats 官方社群:

Telegram 訂閱群:https://t.me/theblockbeats

Telegram 交流群:https://t.me/BlockBeats_App

Twitter 官方帳號:https://twitter.com/BlockBeatsAsia

融資信息

融資信息

專題

專題

鏈上生態

鏈上生態

詞條

詞條

播客

播客

活動

活動

OPRR

OPRR